Последнюю DDoS-атаку на сайт госоргана отражали 3 часа

Как заметить таргетированную атаку, почему в Беларуси были проблемы доступа к поиску Google, рассказывают специалисты национального CERT.

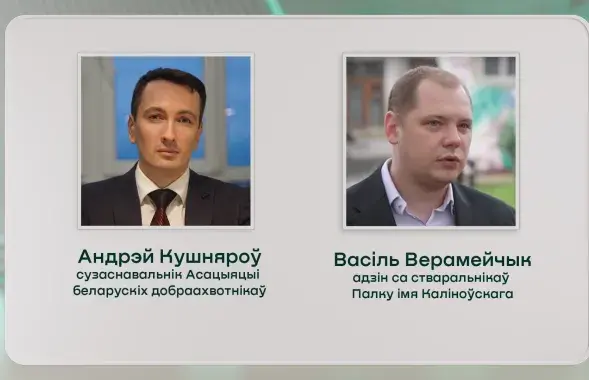

В Беларуси появился Национальный центр реагирования на компьютерные инциденты (CERT). Рассказать, чем занимается CERT, в студию Еврорадио пришли и.о. руководителя Анатолий Матвеев и технический специалист Виктор Гурин.

Как выглядит ваша работа? С какими проблемами работает CERT?

Анатолий Матвеев: В первую очередь это атаки, связанные с отказом в обслуживании оборудования, так называемые DDoS-атаки. Из-за них компании несут достаточно серьёзные убытки.

Также мы работаем с такими угрозами, как перехват и подмена трафика, фишинг, размещение конфиденциальной информации в сети, взлом, вирусные атаки. Деятельность центра в первую очередь направлена на реагирование на внешние атаки.

Вы оказываете помощь всем?

Анатолий Матвеев: На этапе становления CERTа для нас очень важно обеспечивать безопасность функционирования информационных структур госорганов, но мы открыты для оказания помощи другим субъектам.

Хакеры атаковали американские финансовые учреждения через взломанные белорусские серверы

С какими крупными атаками вы сталкивались и на кого они распространялись?

Виктор Гурин: Как пример, один из случаев, произошедший в прошлом году. Тогда проводились атаки на международные финансовые учреждения. Атаки шли с серверов в разных странах, в том числе из Беларуси.

С нами связались представители американских финансовых структур. В кооперации с ними мы выявили угрозы, которые шли с нашей стороны — сервера и провайдеров, которые владеют ими. Через провайдеров мы смогли заблокировать угрозу с нашей стороны. Действия, которые предприняли мы, американцы пытались применить в других странах. Не знаю, как там, но с белорусского сегмента атаки прекратились.

Каким образом были заражены белорусские серверы?

Виктор Гурин: Как и в большинстве атак подобного рода, произошел “пробив” CMS (системы управления сайтом). Злоумышленники смогли получить несанкционированный доступ к серверу. Сервер, в отличие от обычного компьютера, имеет больший канал, которым он может атаковать. Поэтому можно иметь бот-сеть из нескольких сотен тысяч компьютеров или только из нескольких серверов.

Когда находится уязвимость какой-то CMS, то пользователи, у которых эта CMS стоит, редко следят за изменениями и могут не знать, что их CMS пробили. А мировое криминальное сообщество использует эту возможность, и старается заразить максимальное количество серверов. Они кладут туда свои скрипты, так называемые бэкдор, которые могут использовать при необходимости. Бывает, что сайт заражают, он работает, как работал, но через полгода-год вроде уже и уязвимость закрыта, а бэкдор остался. Возможность у хакера использовать этот сервер осталась. То же было в этом случае.

Какая CMS использовалась?

Виктор Гурин: В данном случае идёт речь о joomla. Это бесплатная CMS, она очень популярна.

По статистике самая популярная система управления в Беларуси...

Виктор Гурин: Чем более популярна система, тем больше она подвержена к появлению уязвимостей. Принято считать, что Linux менее заражаем, но это не так. Просто его нет смысла заражать, потому что огромное количество людей используют Windows.

Нет смысла криминальному сообществу вкладывать деньги в разработку вирусов под очень узкий класс операционных систем. Так и с CMS.

Международные хакеры атаковали белорусские институты

Вы работали с "Лабораторией Касперского" после крупной атаки, от которой пострадали белорусские организации?

Виктор Гурин: Данная угроза была названа "Лабораторией Касперского" "Красный октябрь". Компанией был опубликован подробный отчет. В отчете приводилась информация о том, что пострадали в первую очередь дипломатические агентства, нефтяная отрасль в разных странах, в первую очередь в России и других странах СНГ. Также некоторые научно-исследовательские институты, которые успешно занимаются передовыми технологиями.

Эту атаку отнесли к промышленному шпионажу, что, наверное, правильно. В таких случаях выявление заказчика — достаточно специфическая задача. Чаще всего цепочка приводит на серверы, и говорить об их принадлежности к той или иной стране можно лишь косвенно.

Совместно с “Лабораторией Касперского” мы выявили несколько экземпляров этого вируса. Сначала мы провели первичный анализ, затем Касперский. Мы обменивались и статистической информацией, и конкретными выявленными функциями данного вирусного программного обеспечения.

Мы не можем сказать, что решили эту проблему самостоятельно, но совместно была проделана большая работа.

Кто пострадал в Беларуси?

Виктор Гурин: В Беларуси, как и в большинстве стран СНГ, были заражены некоторые институты. Мы их успешно в течение месяца излечили и ликвидировали угрозу в научном сегменте. Тут необходимо отметить, что институтам и госучреждениям мы не только рекомендуем, как лечить, но и работаем совместно. Частным компаниям мы только рекомендуем — решение они принимают самостоятельно.

Можно сказать, что данная угроза в Беларуси была успешно преодолена.

Почему в Беларуси были проблемы с поиском Google?

Последнее время многие белорусские пользователи столкнулись с проблемой доступа к поиску Google. Это действительно из-за спама, который рассылается с нашей страны?

Виктор Гурин: Не раз отмечалось в прошлом году, что Беларусь выходила на лидирующие позиции по спам-рассылке. Но тут надо понимать некоторые вещи. Во-первых, как работают системы ловли спама. Они у каждой компании разные. Антивирусные компании подтверждали, что Беларусь не имеет высокий рейтинг по спаму. Сам по себе спам как вирусная угроза не был развит в Беларуси. Но при работе с провайдерами, которые отслеживают в первую очередь правильные настройки серверов, спам занимал высокий рейтинг. В первую очередь это было связано с не совсем правильной настройкой почтовых серверов некоторых наших субъектов.

Анатолий Матвеев: Спам — это большое количество незапрашиваемых, отправленных сообщений, которое клиентом, скорее всего и не делается. Заражается компьютер пользователя, и он становится источником спама.

Один из путей решения проблемы спама — это пропаганда компьютерной безопасности. Не все пользуются легальными антивирусами.

В этом случае мы проводили работу с провайдерами, разъясняли, как оптимально настроить оборудование. Но хотел бы подчеркнуть, что, наверное, проблема больше всего возникает из-за конкретного пользователя, который и является источником спама.

Последнюю DDoS-атаку на сайт госоргана отражали 3 часа

День вашей работы, когда случается что-то серьёзное?

Анатолий Матвеев: Работа CERTа заключается в отслеживании заявок, которые к нам поступают. У нас созданы программно-аппаратные решения, которые принимают заявку и ставят на контроль. В зависимости от того класса угрозы: вредоносное ПО, DDoS-атака, спам или утечка информации, подключаются различные группы людей, которые специализируются в этом вопросе.

Заявка поступает к конкретному специалисту, у которого есть четкий регламент отработки этой заявки. Он знает, какой уровень опасности по этой заявке.

DDoS-атака, нацеленная на госорган — это “живая” проблема. Чем дольше она будет существовать, тем больше проблем будет у этой компании или госоргана. Такую атаку относят к оранжевому уровню. Дальше начинается взаимодействие с провайдером, через которого оказываются услуги. Средства для классификации атак и реагирование на них позволяют видеть оператору текущее состояние дел.

Анализ информации позволяет оператору сформировать свои дальнейшие шаги и предложить руководителю алгоритм работы для устранения угрозы.

Есть атаки, которые можно быстро локализовать. Есть такие, которые требуют скрупулезного расследования, отслеживания цепочки, потому что компьютерная безопасность — это транснациональная проблема, и Беларусь часто бывает вовлечённым субъектом.

Это кропотливая и очень интересная работа, которая приносит результат.

А кто обычно стоит в конце цепочки?

Анатолий Матвеев: Вы знаете про ряд последних событий в России, там атаковали крупные порталы — “Яндекс”, “Одноклассники”, компании, такие как “Аэрофлот”. Тут причастны, наверное, конкуренты, те люди, которым выгодно принизить роль компании и получить за счет этого какие-то дивиденды.

В Беларуси кого атакуют?

Виктор Гурин: Если какие-то новостные всплески на сайтах, то те сайты и атакуют, скорее всего, это делают конкуренты. Надо понимать, что есть исполнитель и заказчик. К заказчику прийти информационными и технологическим методами практически не возможно. Потому что это может делаться и по звонку или другим способом.

Исполнитель же заражает сервер, делает бот-сеть и систему управления. Криминальное сообщество пошло по разделению труда и делает это очень профессионально. Зачастую даже выявление одной из подгрупп не может привести к раскрытию всей группы. Если правоохранительные органы не могут как-то убедить одну из групп злоумышленников выдать другую.

Если будет атака на сайт Еврорадио, я могу к вам обратиться, и чем вы поможете?

Виктор Гурин: Обратиться вы, конечно, можете. Наша помощь будет состоять в том, что мы имеющимися техническими мерами будем стараться уменьшить на вас плечо атаки. Также мы будем взаимодействовать с теми странами и их CERTами, которые отвечают за источник атаки.

А как можно защититься?

Виктор Гурин: На самом деле в мире есть несколько техник для распределения потока данных, сделать его не одним сильным, а разбить на много ручейков. Технические решения, которые применяются во всем мире и нами тоже реализованы, но мы стараемся делать свои, однако, к сожалению, технические секреты не сможем вам раскрыть.

Анатолий Матвеев: Есть технические решения, практически в виде коробочного изделия, провайдер может брать на себя дополнительные обязательства по защите. Практика защиты достаточно многогранна и всё зависит от возможностей хостинг-провайдера и вашей компании.

Вы говорили, что DDoS-атака на сайт госоргана — это оранжевый уровень, а что красный?

Анатолий Матвеев: Оранжевый уровень — это очень серьёзно, но есть ресурсы, которые де-факто находятся в красном поле. Которые имеют самое важное значение в рамках национальной безопасности и интересов страны. Я думаю, что все прекрасно понимают, какие это ресурсы.

Какой сайт последний раз атаковали в Беларуси?

Виктор Гурин: Последняя атака, с которой мы работали, была вчера. Она производилась с 14.00 и длилась несколько часов. Мы подключились не сразу, потому что нас не сразу оповестил объект атаки.

В течение 2-3 часов мы успешно отражали эту атаку, после чего злоумышленники, понимая, что атака не удалась, ее приостановили, возможно, чтобы разрабатывать новые методы. Или у них закончились деньги. Как известно, DDoS — это определенная сумма в час на канал. Сколько заплатили, столько они и “досят”.

За таргетированными атаками стоят серьёзные структуры

Какие еще есть угрозы?

Анатолий Матвеев: На острие сейчас проблема вредоносного программного обеспечения. Ее можно разделить на два вида: когда заражаются все пользователи и задача максимального охвата и “набора клиентуры” для последующей работы. С этим успешно справляются антивирусные компании. Но есть еще одна проблема, атаки как “Красный Октябрь”, Flame, Duqu, Stuxnet — таргетированные атаки, т.е. целевые атаки. Тут вирус пишется под конкретного пользователя и систему.

На слуху пример Stuxnet, когда была откинута назад программа атомной энергетики Ирана. Эта атака была направлена на оборудование Siemens, на базе которого функционировали центрифуги.

Антивирусы работают с интервалом задержки. Пока вирус не будет внесен в базу, пока не произойдет обновление — до тех пор антивирус не будет детектировать данную угрозу. Когда мы говорим о целевой атаке, мы понимаем, что это атака по одному объекту и попадание в антивирусную базу маловероятно.

А как ее заметить?

Виктор Гурин: К сожалению, эту атаку замечают, когда она уже прошла. Тот же “Красный Октябрь” существовал минимум 2-3 года. Он стабильно “жил”, “работал” и отправлял данные в центр управления.

Как защититься от таргетированной атаки?

Виктор Гурин: Надо понимать, что способ, который используется при заражении, антивирусными компаниями не может быть отслежен. Тут используются zero-day уязвимости. Те уязвимости, о которых неизвестно ни разработчику, ни другим. Они стоят огромные деньги на криминальном рынке IT.

Один из таких вирусов выкачал на сервер управления несколько пектобайт данных. Такие мощности не каждый дата-центр может в себе хранить. Это были форматы документов, по всей видимости, проводился очень масштабный анализ.

Анатолий Матвеев: За подобными атаками стоят серьёзные структуры, которые не просто могут позволить себе создать подобного рода вирус, но и могут обработать информацию.

В спаме 5-10% вирусов, открыв заражённый файл, можно долго не замечать заражения

Как себя обезопасить в этой ситуации?

Виктор Гурин: У вас на сайте указан ваш e-mail. Он, скорее всего, попал в базу спама. В спаме по статистике “Лаборатории Касперского” 5-10% вирусов. Это хорошая ситуация. В стандартной ситуации в вашем спаме вам стараются подсунуть вирус, и ваш браузер может автоматически подгрузить ссылку. Может использоваться социальная инженерия, когда вас попросят открыть файл, а вы не захотите отказать. Могут прислать письмо с поддельным адресом, от вашего друга. Его вы, скорее всего, откроете, не раздумывая. Если это таргетированная атака, то узнать адрес вашего друга несложно. Подделать адрес отправителя тоже возможно. Отправитель может использовать zero-day уязвимость того же Word. Вы его откроете, вы заразитесь, но ничего не заметите, и будете работать с документом, как будто он действительно валидный.

Как это заметить?

Виктор Гурин: Если вам пришло сообщение, и вы понимаете, что оно не стандартное, не должно было прийти или слишком любопытное, то лучше не открывать. Лучше такие письма переслать к нам на ящик, либо проанализировать через открытые источники в интернете.

Есть сайт virustotal.com, который агрегирует базы 44 антивирусных компаний, там можно проверить файл на наличие вируса. Но в таргетированных атаках даже он, скорее всего, не увидит вирус.

Можно использовать специальный сервис, или “песочницы”, в которых можно отследить удаленно, что произошло с вашей системой.

Также можно постоянно производить анализ вашей системы не на наличие вирусов, а на наличие аномалий. Любая аномалия, выявленная в вашей системе, косвенно указывает на то, что вас, скорее всего, заразили.

Мы разработали утилиту, которая сравнивает состояние систем. Какое-то состояние берёт за базовое, и все параметры сравнивает. Это могут быть изменения в драйверах, в реестре, библиотеках. Изменения, которые поменяли структуру, то, чего изначально не было, автозагрузка подгрузила какой-то файл или в вашей библиотеке появилась функция, которой не было и не должно было появиться.

Скачать такую программу можно?

Есть подобные утилиты китайские и американские, но, чтобы доверять, мы разработали свою утилиту.

Анатолий Матвеев: Она проходит процедуру испытаний, и будет официально проведен релиз продукта для возможности его использования. Я думаю, что до конца года это должно произойти.

Досье Еврорадио:

В конце 2012 года было принято решение о необходимости создания CERT в Беларуси. Начался подбор специалистов. Но квалификацию нужно было подтвердить перед международными структурами. Сам CERT начал работать еще в 2012, однако официальное признание затянулось.

CERT был создан на базе ОАЦ, он занимается техническими вопросами компьютерной безопасности.

Предыстория создания:

В 1980-х годах с появлением червя "Морис" назрела необходимость создать спецподразделения, которые занимались бы расследованиями и созданием механизмов защиты в сфере высоких технологий.

В 2004 году было создано европейское агентство ENISA. Потом начали возникать спецподразделения компьютерной безопасности в разных странах, они получили название CERT.

CERT — это группа экспертов в области информационных технологий. Их основная обязанность — реагировать на инциденты компьютерной безопасности, поддерживать своих клиентов, восстанавливать нормальное функционирование после обнаружения бреши в системе безопасности.